辞書攻撃とは?主な被害や未然に防ぐための方法を紹介

パスワードを設定する際に注意したいのが、辞書攻撃と呼ばれるサイバー攻撃です。辞書攻撃を受けると、個人情報の漏洩やアカウントの乗っ取り、金銭的な被害が発生するリスクがあります。

本記事では、辞書攻撃の概要や似た攻撃手法、想定される被害、そして被害を防ぐための具体的な対策について解説します。

目次

辞書攻撃とは

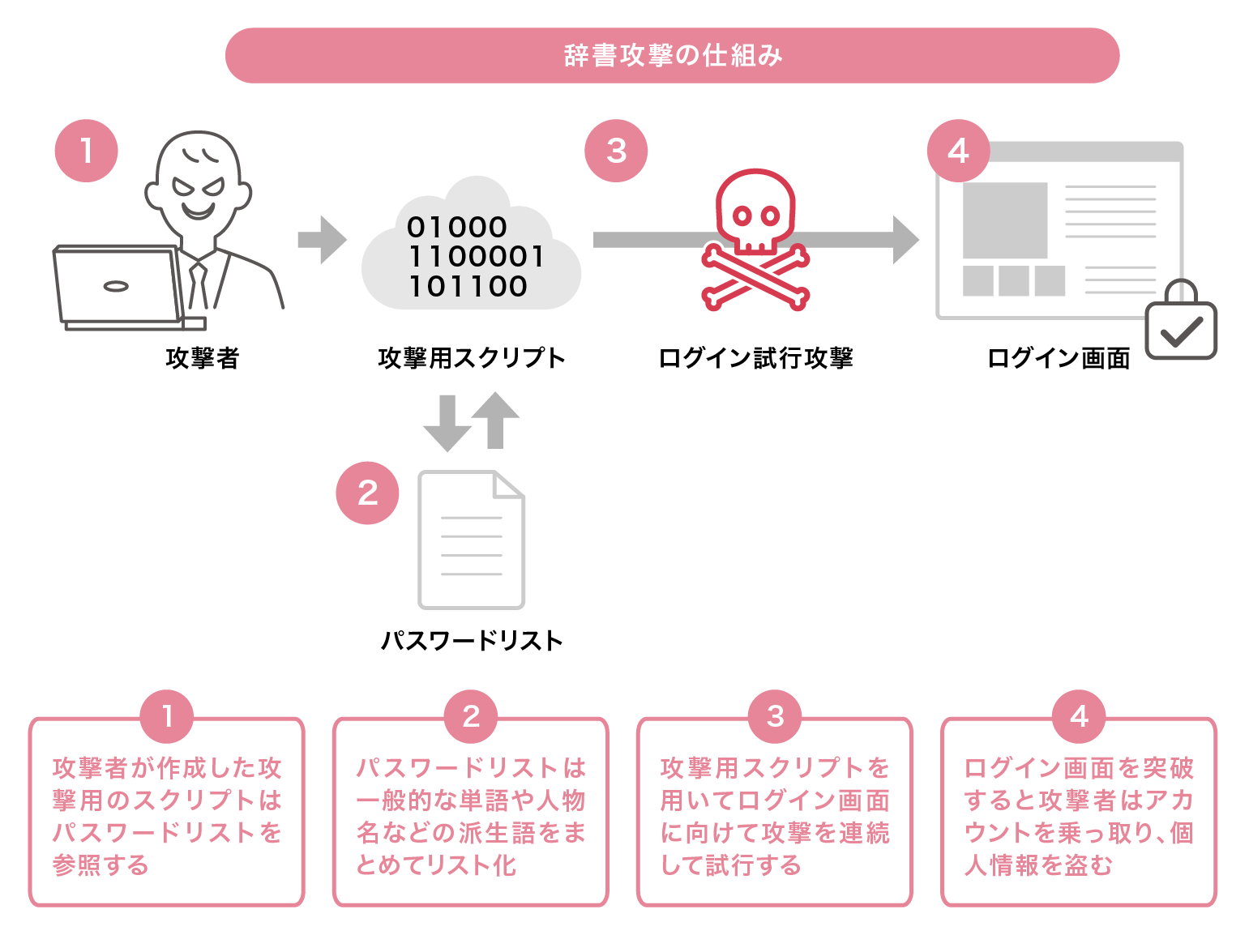

辞書攻撃とは、攻撃者が特定のアカウントに不正アクセスするために、パスワード候補となる文字列をリスト化し、それを次々に試すサイバー攻撃の一種です。

パスワード候補は一般的な単語や人名、さらにはそれらの組み合わせや派生語などが含まれており、攻撃者はスクリプトと呼ばれる簡易的なプログラムを使って短時間で多くの試行を行います。特に、単純なパスワードや推測しやすいパスワードは辞書攻撃に対して脆弱であり、不正アクセスされる危険性が高まります。

たとえば、「password」や「123456」といったシンプルなパスワードは、攻撃者が最初に試すリストに含まれていることが多いため、容易に突破される可能性があります。

辞書攻撃に似た攻撃方法

辞書攻撃は、不正アクセスに用いられる手法の一つですが、似た仕組みを持つ攻撃方法がほかにも存在します。ここでは、辞書攻撃に似た代表的な攻撃手法を3つ紹介します。

総当たり攻撃(ブルートフォース攻撃)

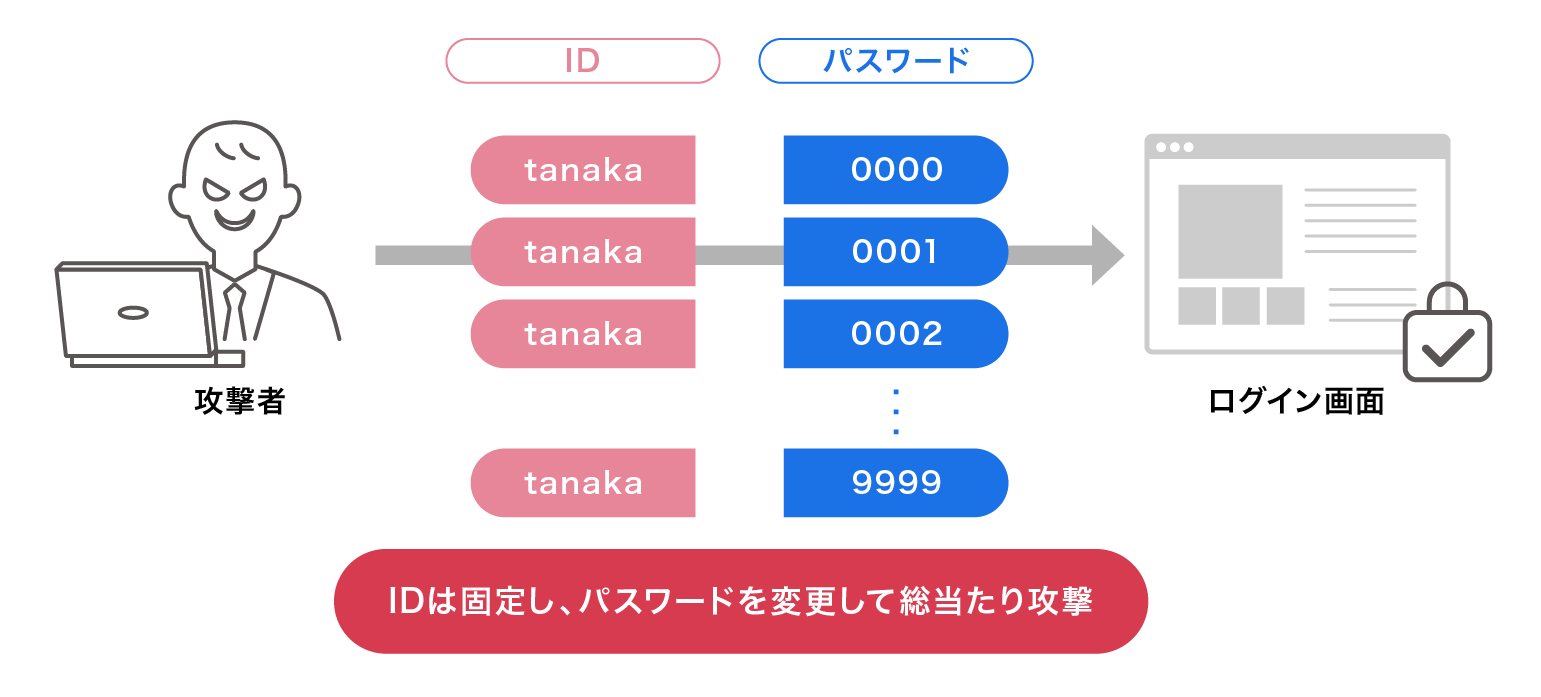

総当たり攻撃は、パスワードを特定するために、すべての文字列の組み合わせを機械的に試す攻撃方法です。「ブルートフォース攻撃」とも呼ばれています。攻撃者は、特定のアカウントに対して一つずつ文字列を試行していくことで認証情報を突破しようとします。

たとえば、数字のみで構成された4桁のパスワードの場合、「0000」から「9999」まで10,000とおりの組み合わせを試行すれば、確実に正しいパスワードを見つけられてしまいます。英字や記号が加わると、組み合わせは格段に増えますが、現在のコンピューターの処理能力では非常に多くのパターンを短時間で試行できるようになっています。

さらに、攻撃者は指定された文字種のパスワードを全パターン入力するツールを作成し、このツールを用いて効率的にパスワードの総当たりを試すことが可能です。

パスワードリスト攻撃

パスワードリスト攻撃は、過去に漏洩したパスワードリストを悪用してログインを試みる攻撃手法です。攻撃者はリスト化されたIDとパスワードのペアを用いて認証情報の突破を狙います。

過去のデータ漏洩により、大量のIDやパスワードが流出しています。これらの情報は、ダークウェブと呼ばれる特定のインターネット領域で売買され、犯罪者の手にわたるのです。攻撃者は、こうしたリストを利用して複数のサービスに対し、一斉にログイン試行を行います。

また、不正アクセスによって企業のネットワークに侵入し、内部に保存されているIDやパスワードのリストが盗まれるケースもあります。攻撃者は新たなパスワードリストを生成し、次々と異なるサービスへの不正アクセスを試みるのです。

そのため、同じパスワードを複数のアカウントで使い回している場合は、被害が拡大するおそれがあります。

「パスワードの使い回し」があなたのネット生活を脅かす納得の理由

逆総当たり攻撃(リバースブルートフォース攻撃)

逆総当たり攻撃は、特定のパスワードを固定して、複数のアカウントIDで試行を繰り返す攻撃手法です。「リバースブルートフォース攻撃」とも呼ばれ、特定のパスワードを利用している複数のアカウントを狙います。

たとえば、攻撃者が「123456」というパスワードを設定しているアカウントを狙う場合、攻撃対象のサービス内で順にログインIDを変えながら試行を繰り返します。総当たり攻撃ではパスワードエラーが発生するとアカウントがロックされる場合がありますが、逆総当たり攻撃ではIDを変えて攻撃を継続するため、ロックを回避できるのです。

辞書攻撃により想定される主な被害とは

辞書攻撃は、アカウントの認証情報を狙ったサイバー攻撃の一つで、さまざまな被害を引き起こす可能性があります。ここでは、辞書攻撃によって引き起こされる主な被害を3つ紹介します。

個人情報の漏洩

辞書攻撃によってパスワードが突破されると、不正ログインされたアカウントに登録されている個人情報が漏洩する可能性があります。個人情報には、名前や住所、電話番号、メールアドレスなどが含まれます。

漏洩した個人情報は、詐欺行為や不正契約などに悪用されるリスクがあります。被害者になりすまして新しい契約を結んだり、さらなる攻撃の足掛かりとして利用されたりするケースも考えられるでしょう。

クレジットカードなどの不正利用

辞書攻撃によってクレジットカード情報が漏洩すると、金銭的な被害に直結するリスクがあります。たとえば、被害者が認識していない間に大規模な買物が行われたり、第三者の口座に送金されたりするケースが挙げられます。

また、金銭的な損失に加え、クレジットカード番号がほかの犯罪に利用されることで、被害者の信用問題にも発展するリスクも考えられるでしょう。

アカウントの乗っ取りによるなりすまし

辞書攻撃は、メールアドレスやSNSアカウントの乗っ取りによるなりすまし被害も引き起こします。たとえば、SNSを通じて意図しない投稿をされたり、友人や知人に詐欺メールを送信されたりするケースが想定されるでしょう。

被害者自身の社会的信用が損なわれるだけでなく、周囲の人々にも迷惑をかける結果となります。さらに、乗っ取られたアカウントを利用して新たな攻撃が行われる連鎖的な被害も考えられます。

辞書攻撃による被害を低減する対策

辞書攻撃による被害を防ぐためには、日常的にセキュリティ対策を徹底することが重要です。ここでは、具体的な対策方法を3つ紹介します。

多要素認証を設定する

多要素認証とは、パスワードを含む複数の認証要素を組み合わせて本人確認を行う方法です。多要素認証では、以下の認証要素を組み合わせて使用します。

- 知識認証:パスワードなど、本人しか知り得ない情報

- 所有物認証:認証コードを受け取るスマホなど、本人しか持っていない物

- 生体認証:指紋や顔認証など、本人の身体的特徴

たとえば、IDとパスワードに加え、スマホで受け取るSMS認証コードを用いると、攻撃者がパスワードを解読してもアクセスを防ぐことが可能です。多要素認証を設定すると、不正ログインのリスクを大幅に低減できます。

長くて複雑なパスワードにする

辞書攻撃を防ぐためには、英字の大文字と小文字、数字、記号を組み合わせた長く複雑なパスワードを設定するのがおすすめです。単純な単語や短いパスワードは容易に解読される可能性があるため、避けるよう注意してください。

複雑なパスワードを覚えるのが難しい場合には、ブラウザのパスワード管理機能や専用の管理アプリを利用するとよいでしょう。

セキュリティ対策サービスを活用する

セキュリティ対策サービスを活用すると、辞書攻撃による被害を低減できます。ドコモの「あんしんセキュリティ スタンダードプラン」の「ダークウェブモニタリング」機能では、個人情報がダークウェブに流出していないかを監視することが可能です。

ダークウェブとは、通常の検索エンジンでは見つけられないインターネット領域であり、個人情報が違法に取引される場でもあります。「ダークウェブモニタリング」機能を活用すれば、万が一、個人情報が流出した場合でも通知を受け取れるため、被害が拡大する前に適切な対応が取れます。

まとめ

辞書攻撃は、特定のアカウントに不正アクセスするために、リスト化したパスワード候補を次々に試すサイバー攻撃の一種です。辞書攻撃を受けると、個人情報の漏洩やアカウントの乗っ取り、さらには金銭的な被害が発生する可能性があります。

被害を防ぐためには、強力で複雑なパスワードを設定し、多要素認証を設定することが効果的です。また、セキュリティ対策サービスを活用すれば、ダークウェブ上の個人情報流出を監視し、被害の早期発見・対応が可能です。

サイバー攻撃のリスクを低減するために、日頃からセキュリティ対策を徹底し、安全なインターネット環境を維持しましょう。